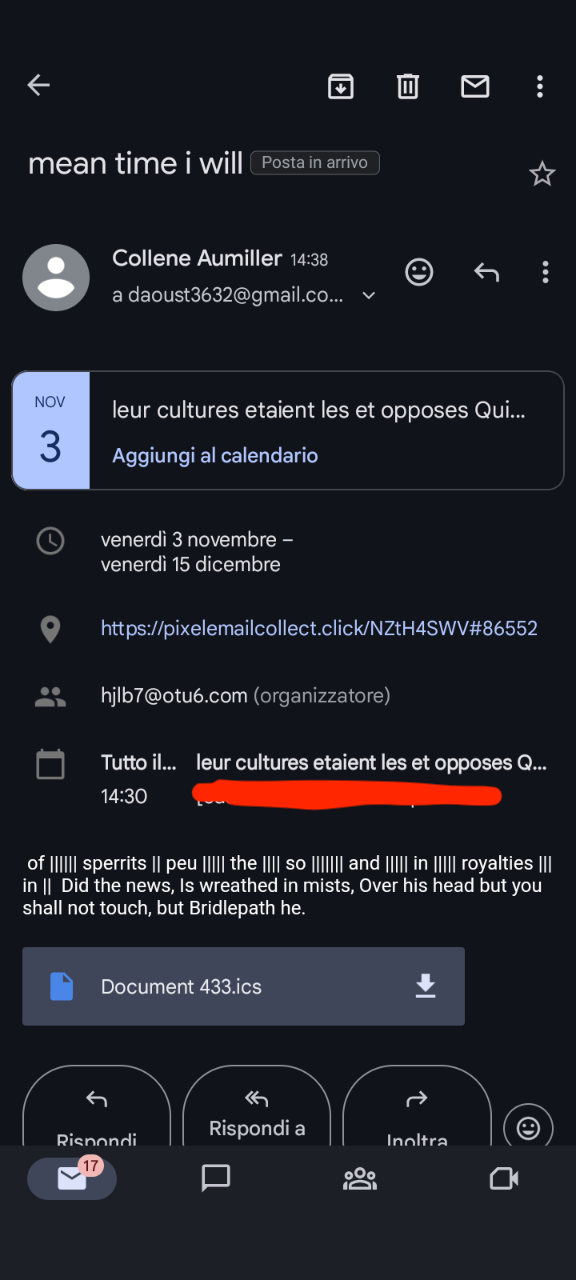

Google ha messo in guardia su un metodo con cui gli hacker “cattivi” potrebbero sfruttare il suo servizio di gestione calendario per creare un canale nascosto ai controlli. La tecnica prevede l’utilizzo di Google Calendar Events per le comunicazioni tramite un account Gmail. Lo strumento, noto come Google Calendar RAT (GCR), consente alla macchina compromessa di interrogare le descrizioni degli eventi del calendario per nuovi comandi, eseguire tali comandi e quindi aggiornare la descrizione dell’evento con i risultati. Poiché lo strumento opera su un’infrastruttura legittima, è difficile per i difensori rilevare attività sospette.

Questo metodo fa parte di una tendenza più ampia in cui gli autori delle minacce abusano dei servizi cloud per mimetizzarsi negli ambienti delle vittime ed evitare di essere scoperti.

Lo sfruttamento di Google Calendar da parte degli hacker per operazioni di comando e controllo (C2) comporta un processo in più fasi che trasforma una funzionalità innocua in un canale nascosto:

- Strumento Google Calendar RAT (GCR) : gli hacker hanno sviluppato uno strumento chiamato Google Calendar RAT, che sta per Remote Access Trojan. Questo strumento utilizza il servizio Google Calendar per inviare comandi ai sistemi compromessi.

- Descrizioni degli eventi come canali nascosti : GCR sfrutta le descrizioni degli eventi in Google Calendar. Crea essenzialmente eventi del calendario con descrizioni che contengono comandi codificati.

- Polling ed esecuzione : una macchina compromessa con GCR in esecuzione controllerà periodicamente questi eventi del calendario per nuove descrizioni, ovvero per nuovi comandi. Quando li trova, esegue i comandi sul dispositivo di destinazione.

- Risultati dei comandi : dopo aver eseguito i comandi, il malware aggiorna la descrizione dell’evento con l’output dell’esecuzione del comando, che può quindi essere letto dall’aggressore.

- Infrastruttura legittima : poiché GCR utilizza l’infrastruttura legittima di Google, è più difficile per i difensori della rete distinguere tra traffico normale verso i servizi Google e comunicazioni C2 dannose.

- In the Wild : sebbene Google abbia riferito di non aver osservato l’uso di GCR in the wild, è stato notato che l’exploit proof-of-concept (PoC) è stato condiviso su forum clandestini. Ciò indica che gli autori delle minacce sono a conoscenza del metodo e potrebbero potenzialmente adottarlo per scopi dannosi.

- Contromisure : in risposta a tali minacce, Google è intervenuta disabilitando gli account Gmail associati al malware, tagliando il canale di comunicazione C2.

CONCLUSIONE:

fate attenzione ad ogni comunicazione che ricevete, email, google calendar, whatsapp, messenger, SMS e telefonate. Dietro ogni comunicazione potrebbe esserci un malintenzionato pronto a rubarvi dei dati utili al loro scopo o addirittura prendere possesso dei vostri dispositivi.